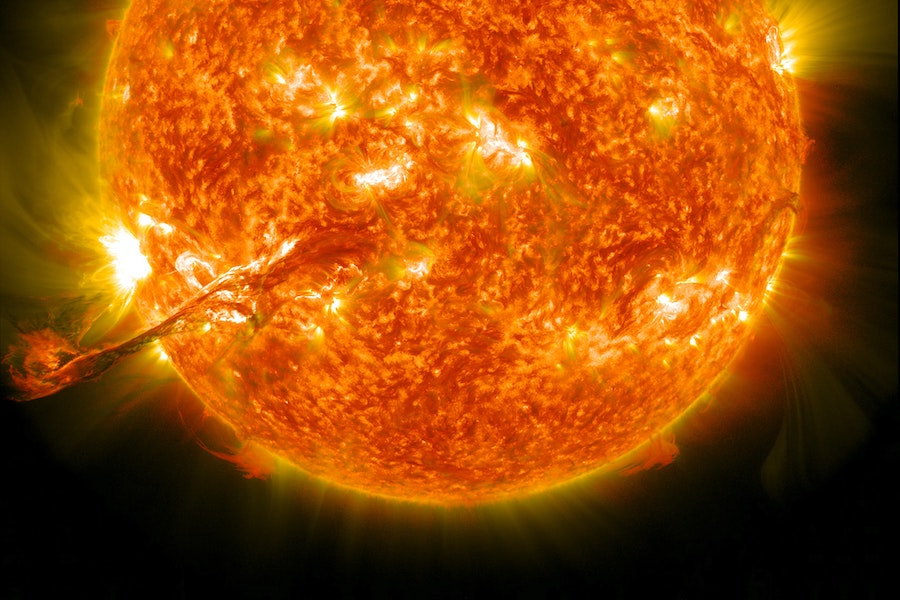

Maxar Technologies / EPA

Imagem de satélite da central nuclear de Natanz, no Irão, com danos visíveis apºos um incêndio em julho de 2020

Recentemente, um ataque em massa coordenado, lançado à distância, danificou fisicamente aparelhos previamente sabotados. O incidente parece ser um novo patamar nas tecnologias de guerra cibernética — mas o conceito foi inventado e testado com sucesso, contra o Irão, há quase 15 anos.

Em janeiro de 2010, inspetores da Agência Internacional de Energia Atómica que visitavam a fábrica de enriquecimento de urânio de Natanz, no Irão, repararam que as centrifugadoras usadas para enriquecer o gás de urânio estavam a falhar a um ritmo sem precedentes.

A causa destas falhas manteve-se um completo mistério — aparentemente, tanto para os técnicos iranianos que substituíam as centrifugadoras como para os inspetores da IAEA que as observavam.

Cinco meses mais tarde, viria a ocorrer um novo acontecimento — aparentemente não relacionado.

Uma empresa de segurança informática bielorrussa tinha sido chamada a resolver uma série de problemas em computadores no Irão, que estavam a falhar e a reiniciar repetidamente.

Mais uma vez, a causa do problema mantinha-se envolta em mistério — até os investigadores encontrarem um conjunto de ficheiros maliciosos num dos sistemas.

Os informáticos bielorrussos tinham acabado de descobrir o Stuxnet, uma peça sofisticada de malware que se tornaria a primeira arma digital do mundo.

Num excerto do seu novo livro, “Countdown to Zero Day“, Kim Zetter, escritora e jornalista de investigação da revista WIRED, descreve o caminho obscuro que o Stuxnet seguiu até atingir o seu alvo no Irão.

O engenhoso vírus tinha sido especificamente concebido, em 2009, para atingir e sabotar o programa nuclear do Irão — tendo conseguido desativar as centrifugadoras da instalação de enriquecimento de urânio de Natanz, causando danos significativos e um atraso nas ambições nucleares do Irão.

O Stuxnet era diferente de qualquer outro vírus ou worm anterior: tinha sido concebido não só para infetar computadores, mas também especificamente para danificar fisicamente as máquinas que controlavam.

O malware tinha como alvo controladores lógicos programáveis (PLCs) da Siemens, que são usados para automatizar processos industriais. Ao manipular estes PLCs, o Stuxnet conseguia que as centrifugadoras funcionassem fora dos seus parâmetros normais, levando à sua destruição.

Os criadores do Stuxnet, que se acredita ter sido uma operação conjunta entre os Estados Unidos e Israel, planearam e executaram cuidadosamente o seu ataque.

Para o concretizar, infiltraram-se em várias empresas ligadas ao programa nuclear iraniano e infetaram os seus computadores com o malware — que se propagou depois às instalações de Natanz através de memórias USB infetadas.

Segundo contava em 2013 a IEEE Spectrum, o Stuxnet, um worm com apenas 500 kb de código, infetou o software de pelo menos 14 instalações industriais no Irão, incluindo a fábrica de Natanz.

Enquanto um vírus informático depende de uma vítima involuntária para o instalar, um worm propaga-se por si próprio, muitas vezes através de uma rede informática.

Este era “uma peça de código maliciosa e magistral, sem precedentes”, que atacava em três fases.

Primeiro, visava máquinas e redes Microsoft Windows, nas quais se replicava repetidamente. Depois, procurava o software Siemens Step7, também baseado em Windows e usado para programar sistemas de controlo industrial que operam equipamentos, como as centrifugadoras de enriquecimento nuclear.

Finalmente, comprometia os controladores lógicos programáveis. Os autores do worm puderam, assim, não só espiar os sistemas industriais iranianos, como fazer com que as centrifugadoras se desintegrassem — sem que os operadores humanos tivessem qualquer ideia do que se estava a passar.

Na altura, enquanto o ataque se desenrolava, o Irão vivia também uma situação de turbulência política. As eleições presidenciais de 2009 tinham sido marcadas por controvérsia e protestos, e o país estava em agitação. Neste contexto de caos, o Stuxnet causou silenciosamente estragos no programa nuclear iraniano.

Embora a extensão total dos danos causados permaneça confidencial, o incidente foi um revés significativo para as ambições nucleares do Irão — e marcou um ponto de viragem na guerra cibernética, demonstrando o potencial das armas digitais para infligir danos no mundo real.

Quase 15 anos mais tarde, a História repetiu-se: na passada terça-feira, milhares de pagers usados por combatentes do Hezbollah explodiram, num ataque em massa coordenado, que durou cerca de uma hora — matando 12 pessoas e ferindo cerca de 3 mil. No dia seguinte, um novo ataque visou os walkie-talkies dos membros da organização terrorista.

Em ambos os casos, as explosões foram desencadeadas remotamente, quase em uníssono, através de comandos enviados para os dispositivos — que os faziam aquecer, provocando a deflagração de cargas explosivas que terão sido implantadas previamente pela Mossad durante o fabrico dos aparelhos.

O lançamento de um ataque informático remoto em larga escala, que provoca não apenas uma perturbação nos sistemas dos dispositivos afetados, mas também danos físicos nos aparelhos, parece ser um novo patamar nas tecnologias de cyber warfare.

Mas, na verdade, o conceito foi criado — e testado com sucesso — há quase década e meia.